夜幕低垂,原先我以为的暗网交易仅限于地下卡盟。但现实教育了我,黑产业已触及诸多流量平台,以隐蔽和伪装方式进行交易。

从卡盟到流量平台的转变

静谧的夜晚,辗转反侧之际,我偶然在X音平台上发现了一段阐述CF卡漏洞的操作视频。最初,我以为这是资深玩家的致敬,意欲点赞以示支持,但下方提示“查看主页免伤”引起了我警觉。这信息令我疑虑重重,似乎涉及外挂。点击主页后,眼前尽是使用外挂的华丽操作,激起了我强烈的不满。

热切期盼探查其遗留下的网络痕迹,无奈夜色深沉,唯有截取图象以存疑虑和怒意入梦。觉醒后,立即展开调查,加入公告中所提及的QQ群。群内热议喧哗,群主大力推销其外挂工具。研究群主资料时,发现是新手账户,这更激发了我的警觉心,于是决定访问其提供的购买外挂的网站,一探究竟。

深入调查:自助发卡平台的秘密

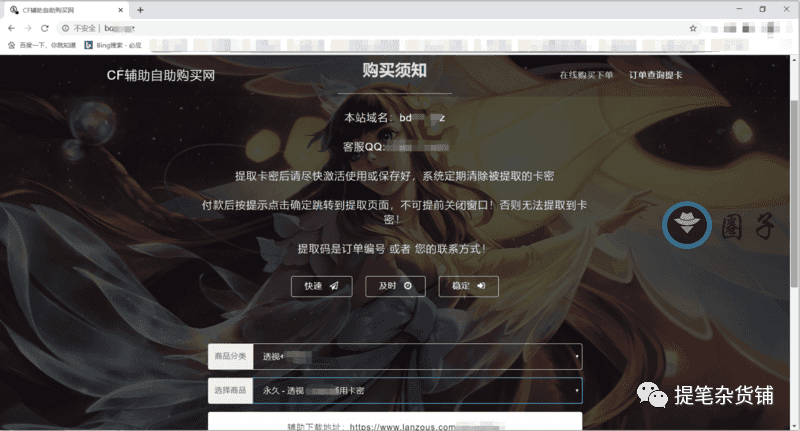

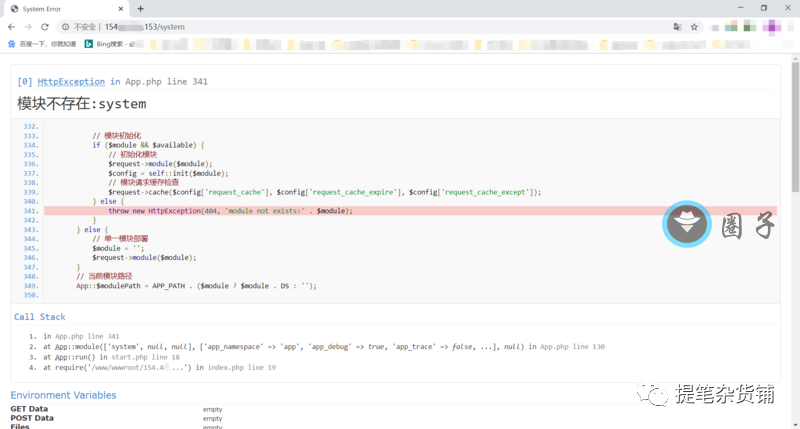

分析其发布的官方网站,确认其为部署于宝塔系统的自助发卡平台,默认后台路径为“/admin”。在多次尝试破解弱口令和进行whois查询皆无果后,其他专家发现的漏洞亦无法奏效。尽管对疑似关联的网站发动过攻击,但经分析,它们的IP地址与目标平台不同。

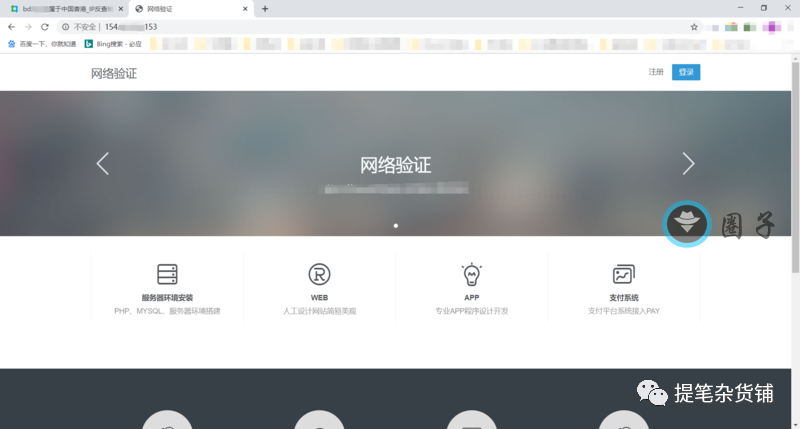

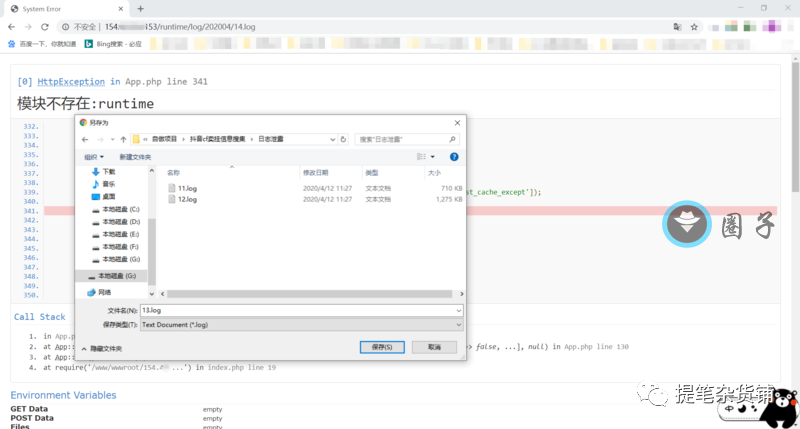

本认证工具仅开通前端端口供登录,对此“/admin”路径访问将受限并指引回主页。研究揭示,其系统架构.x未能有效防护激烈攻击。经深思熟虑,直觉指示该网站存有潜在攻击入口。经过详尽分析,确认日志文件存在泄露隐患,可能导致管理员账户及明文密码被截取。输入“/403”之时,心中暗喜,似乎找到了攻破的关键点。

日志文件的突破口

截至10日,日志揭示网站仅运行了两三日,并伴有管理登陆的历史记录。尽管后台登录得以实现,主要目标并非获取Shell,而是首先尝试使用获取的明文密码破解旧发卡网账户,详见图示。原以为操作结束,但我的方法触发了额外的审查。

因信息匮乏,我尝试利用XSS攻击诱骗管理员,在验证平台及发卡网站中植入恶意代码。遗憾的是,长期等待无果,反引致管理员警觉,导致后台密码及目录修改,服务器失控,且XSS攻击已被发现。与管理员在网站的持续对抗并非持久的策略。

最后的尝试:从QQ到抖音的追踪

勇于探索尝试,考虑到QQ群主副号可能存在密码泄露风险,因此加以验证。鉴于远程操作可能触发账号封禁(此前已有此类遭遇),于是采用先前通过Telegram搜集的管理员常用IP及国内SSR节点进行测试。随后,收集了与其身份相似的详尽资料(均为二十余岁的年轻人),所有条件均已具备,唯独抖音账号的登录步骤尚未完成。

反思与警示

在全域监控下,我深刻领悟到外挂黑产业的深藏不露与复杂性。该产业不仅在技术层面持续升级,更将销售通道从传统卡盟转向了更为隐蔽的流量平台。此变革大幅增加了打击难度,同时也让众多普通用户成为其潜在客户而未察觉。

该文所涉及的技术、概念与工具的使用范围仅限于合法且安全的学术研究及交流,禁止用于任何非法活动或商业用途。违规使用者须自行承担相应后果。本篇文章旨在提升公众的网络安全意识,并着重指出,在使用网络便利的同时,必须保持高度警惕,避免受网络黑灰产业链的操控。

结尾提问

您是否遭遇过相似情况?在网络空间,您如何确保个人安全?敬请于评论区分享您的观点与经历,携手加强网络安全防线。